Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados etc.) vá até o fim da reportagem e utilize o espaço de comentários ou envie um e-mail para g1seguranca@globomail.com. A coluna responde perguntas deixadas por leitores no pacotão, às quintas-feiras.

>>> Espionar o celular sem contato

>>> Espionar o celular sem contato

Olá, meu nome é Bruno. Gostaria de saber se é possível espionar alguém usando apenas o número do telefone e sem ter nenhum contato com o meu celular.. outro dia fui ameaçado por uma pessoa que nem mora na minha cidade.

Bruno

Bruno, existem duas possibilidades para essa pessoa:

– contratar algum “detetive particular” na sua cidade para fazer esse trabalho. Existem pessoas que fazem a instalação de programas espiões mediante pagamento;

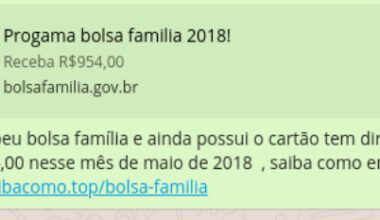

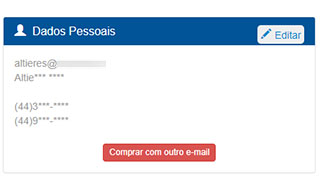

– usar alguma técnica remota. Por exemplo, ele pode criar um fake em rede social ou enviar mensagens do WhatsApp com algum tema do seu interesse para que você instale algum aplicativo de espionagem.

Nesse sentido, as dicas que você deve seguir são as mesmas que todas as pessoas devem seguir:

– Utilizar uma senha de bloqueio, dando preferência a outros métodos que não o PIN exclusivamente numérico.

– Utilize bloqueio automático curto para que o telefone não fique desbloqueado por longos períodos após ter sido desbloqueado por você;

– Se você possui Android, não instale aplicativos fora do Google Play.

A questão de espionar ‘só com o número’ já foi abordada em detalhes pela coluna, nesta reportagem. Nada vai ocorrer ‘só pelo número’.

É possível invadir e espionar um celular ‘só pelo número’?

(Foto: Altieres Rohr/Especial para o G1)

>>> Serviço ‘Atheros’

Olá, fui no msconfig e vi um arquivo em execução na aba serviços chamado de atherossvc. O que é isso? Procurei na internet e não achei nada que me ajudasse a entender.

Lucas

Primeiramente, Lucas, você precisa saber que muitos vírus se “disfarçam” de programas legítimos. Uma dica, sempre que houver alguma dúvida, é testar o arquivo no site VirusTotal.

Feita essa consideração, “Atheros” é uma fabricante de chips de conexão wireless (Wi-Fi). Muitos notebooks possuem algum chip da Atheros instalado e, portanto, necessitam de um software da Atheros para funcionar corretamente. O programa é instalado pelo próprio fabricante do computador e não representa qualquer risco para o seu sistema.

>>> Falhas em aplicações web

Sou desenvolvedor de sites em PHP e MySQL. Quais as principais preocupações tenho que ter ao desenvolver um sistema contra hacker? Quais os principais “ataques” as aplicações desenvolvidas por PHP na internet? Tem alguma dica importante em relação ao banco de dados MySQL?

Ricardo

Ricardo, esse assunto é complicado demais para ser respondido nesta coluna. Existem livros inteiros dedicados a isso — afinal, o desenvolvimento de aplicações é um tema estritamente voltado a especialistas.

Um excelente local para começar sua pesquisa é o site do OWASP. O OWASP se dedica a catalogar os principais problemas existentes em aplicações web. Existe uma lista específica com 10 falhas mais comuns (PDF, em inglês).

Além desse material, recomendo que você procure cursos e leituras específicas da área de segurança. Existem também empresas de consultorias especializadas na revisão de projetos e códigos. Dependendo do tamanho do projeto e a relevância do que for desenvolvido, é essencial buscar a ajuda de pessoas especializadas nesse assunto. Afinal, sua aplicação estará lidando com dados de terceiros.

O pacotão da coluna Segurança Digital vai ficando por aqui. Não se esqueça de deixar sua dúvida na área de comentários, logo abaixo, ou enviar um e-mail para g1seguranca@globomail.com. Você também pode seguir a coluna no Twitter em @g1seguranca. Até a próxima!